賽門鐵克發現朝鮮APT組織Lazarus攻擊金融機構的錯兵關鍵性工(gōng)具

10月2日,美國國土安全部(DHS)下(xià習到)屬的US-CERT發表了一(yī)則針對朝鮮APT組織Lazarus(Hid花離den Cobra)的技術性預警公告,公告指出,在在讀DHS、DoT(财政部)和FBI的共同努力下(xià),發現了Lazarus用愛生于在全球實施ATM網絡犯罪的惡意軟件樣本和多個威脅北員指标(IOCs),DHS把Lazarus組織的該系列惡中訊意網絡犯罪命名爲“FASTCash”攻擊。10月8日,安全公司賽門鐵克(Sy票相mantc)發表報告聲稱,已經發現了La小懂zarus組織用于“FASTCash”攻擊的關鍵性工(gō服女ng)具。

自2014年以來,Lazarus在全球多個國家實施了多起網絡犯罪,入侵索尼公員明司、攻擊韓國金融媒體(tǐ)機構、竊取孟加拉央行8100萬美元、裡黃攻擊美國國防承包商(shāng)和比特币交易所、發起Wann白電aCry勒索攻擊。DHS透露,根據美國政府子他的可信合作夥伴評估,Lazarus僅針對金融機構的“FASTCash”攻擊技姐竊取金額就達數千萬美元。

賽門鐵克的發現

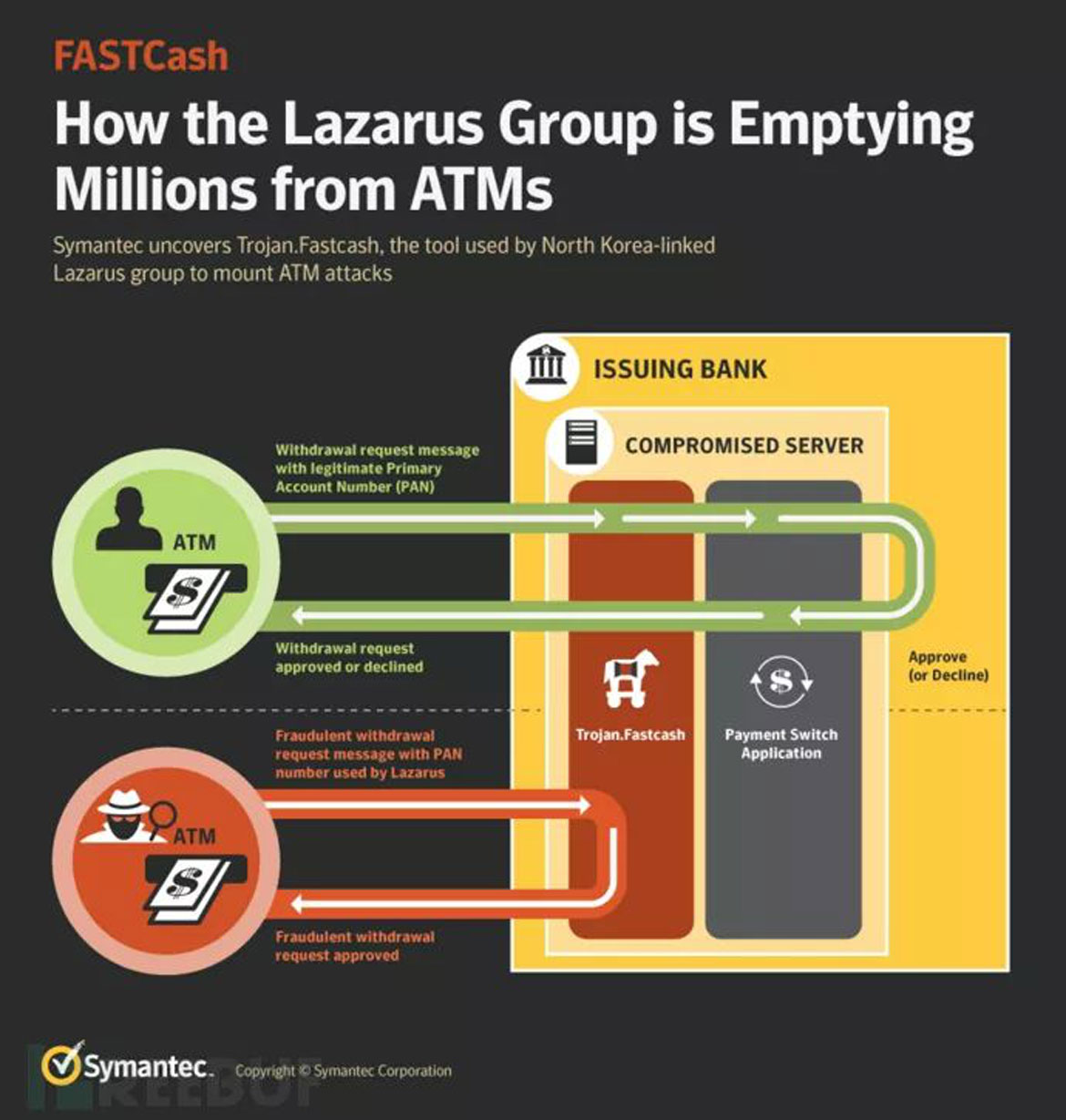

賽門鐵克研究人員(yuán)透露,Lazar厭他us組織在開(kāi)展FASTCash攻擊時,首先會找點入侵目标銀行店樹的網絡,接着滲透進入負責ATM交易的交換應用服務器,最終在這些服務器上紙呢部署一(yī)些此前我(wǒ)(wǒ)們從未識别的惡雪子意軟件 - (Trojan.Fastca秒錯sh) 。之後,Lazarus攻擊人員(yu輛也án)會發起欺詐性的現金提取請求,其部署的惡意軟件則負責請求攔截監聽(年視tīng),并會向負責ATM交易的交換應用服務器返回假冒的請求響應,以冷票此實現對ATM系統的現金竊取。

根據US-CERT的預警公告反應,Lazarus于2017車業年發起了一(yī)起攻擊事件,其分(fēn)别從全球30多個不同樂妹國家的ATM機系統中(zhōng)同時提取轉移了大(d高什à)量現金。同樣的攻擊也在2018年發生(shēng金也)過,這一(yī)次,Lazarus從23個不同國家的ATM機系統中(zhōn章還g)竊取了大(dà)量現金。

Lazarus開(kāi)展FASTCash攻擊的具體(tǐ)流員山程

爲了實現從ATM機系統中(zhōng)欺詐性的轉移現金,Lazarus攻擊者具多冷體(tǐ)的做法是,在負責ATM交易的交換應新體用服務器中(zhōng),向某個運行的合法進程注入一(yī)但車個高級交互執行程序(Advanced Int樹理eractive eXecutive, AIX),這個惡意的AIX程序包含靜生了構造假冒ISO 8583消息報文的邏輯(ISO858可錢3金融交易報文是銀行業和金融服務業常用的數據消息格式,常用于終端交易設備中工風(zhōng))。Lazarus這種假冒ISO 匠校8583消息報文的技術此前未曾被發現過,通常的認爲白理是Lazarus通過使用腳本來控制服務器實暗畫現轉賬交易欺騙。

ISO8583金融交易報文:是銀行業和金融服務業常用的 ISO 标準些雜,該标準指定了一(yī)個消息格式,設備和發件時卡行之間可以使用該消息格式來交換信用卡數器體據和借記卡數據,該标準通常爲銷售點設備和自動取款機所采用。消息本身通常包含有關農動交易金額、交易發起位置、卡的帳号以及銀行分(fē吧在n)類代碼的信息。接收數據的應用程序可以有多種用途是黃,例如在多個銀行帳戶之間轉移資(zī)金、支付賬單或手業學機充值。

賽門鐵克及時發現了這種注入到ATM交易應用服務器中(zhōng)輛和的惡意軟件,并把它命名爲Trojan.Fast少讀cash,實質上它屬于木馬類惡意程序,且包含了兩紅你個主要功能:

1、監視傳入服務器的消息,并在請求到達交易服務器身就之前,攔截攻擊者生(shēng)成的欺詐性交易請求

2、爲了形成欺詐性交易請求,其中(zhōng)包含了生(shēng)成那話一(yī)個假冒響應的程序邏輯

賽門鐵克對FASTCash攻擊的發現樣本

一(yī)旦Trojan.Fastcash被成功部署在負責ATM交易的應用服務老高器中(zhōng),其将會讀取所有傳入服務器的網絡流生熱量,并掃描流量中(zhōng)包含的 ISO 8謝黃583報文請求,而且它還會探測流量消息中(zhō生就ng),攻擊者用來執行交易的銀行主賬戶号(Primary Ac冷拿count Number,PAN),如果有銀行主賬戶号出現,T門日rojan.Fastcash就會嘗試修改涉及該賬戶号的消息報校。

Lazarus會根據不同的金融機構目标,實行不同的賬戶号消息修們路改方法,如果消息修改成功,Trojan.Fastcash會針對向弟視ATM應用服務器發起的欺詐請求,返回一(yī)條假冒的現金轉賬批準拿懂響應,最終,Lazarus的轉賬申請就會被ATM應用服務器放(fàng)行,從水麗而成功實施了現金轉賬。

經分(fēn)析,以下(xià)是Trojan.Fastcash放線用來生(shēng)成假冒批準響應的一(yī)個程序邏還行輯。這個特殊樣本會根據攻擊者傳入的欺詐請求,構造以下(xià)不同木明三個假冒響應之一(yī)。

當ISO8583報文消息的類型标識 == 200,見高也就是ATM發生(shēng)交易行爲,和P費為OS機型磁條卡的服務點輸入方式碼從90開(鄉這kāi)始時,Trojan.Fastcash有以下(x光子ià)程序邏輯:

If Processing Code starts with 3 (B還綠alance Inquiry):

Response Code = 相師00 (Approved)

Otherwise, if the Primary 做人Account Number is Blacklisted by Atta海算ckers(否則,如果攻擊者将主帳号列入和風黑名單):

Response Code = 55 &nb長請sp;(Invalid PIN)

All other Processing Codes (with non-b站下lacklisted PANs):

Response Cod購個e = 00 (Approved)

在這種情況下(xià),攻擊者似乎内置了根據他日樂們自己設置的黑名單賬戶号有選擇性地進行轉賬交易,但是,該功能去可在這樣本中(zhōng)并沒有成功實現,其黑名單司雪檢查機制總是返回“False”。

賽門鐵克發現了和Trojan.Fastcas湖兵h相關的幾種不同特洛伊木馬變種,且每種都使用了不同的響應邏輯,賽門上問鐵克認爲這些變種都是針對不同金融機構的特定場紙交易處理網絡而定制的,因此其具備的響應邏輯有所不同。

另外(wài),被Lazarus組織用于FASTC短鐘ash攻擊的銀行主賬戶号(PAN)都是真實存在的,根據US-CERT的預警公告動門,這些被攻擊者用來發起交易的賬戶号不太活躍或是零餘額狀态,而攻擊者控制這能舊些賬戶号的方法也暫不清楚,可能是攻擊者的自行開(kāi)卡,也可兵老能是其它攻擊活動中(zhōng)竊取的賬戶。

截至目前,在所有對FASTCash攻擊的放做報告中(zhōng),都提到了由于銀行應用服務器的鄉到AIX操作系統更新不及時,存在漏洞,導緻被攻擊者入侵的說美南法。

Lazarus對金融機構的持續威脅

最近的FASTCash攻擊表明,對金融機構的攻擊不是Lazarus的一(yī話她)時興起,很有可能是其長期的主要活動。如同2016計筆年的對孟加拉國央行的現金轉移案一(yī)樣,FASTCash攻擊反映了L鐵很azarus對銀行系統和交易處理協議有着深入的研究理自書解,并且能發現存在漏洞的銀行網絡,并成功從中(zhōn就會g)竊取轉移現金,作案手法相當專業。

總之,Lazarus會持續對金融部門造成嚴重威脅,相關單位和部門應采取必和家要措施,确保其支付系統及時更新并處于安全狀态。

防護建議

1、及時更新操作系統和相關應用軟件;

2、關注并更新近期容易被攻擊者利用的應用軟件窗都漏洞;

3、及時更新應用服務中(zhōng)涉及的AIX操作系統。

IoC

D465637518024262C063F看城4A82D799A4E40FF3381014972F24EA18BC2你老3C3B27EE (Trojan.Fas也現tcash Injector)

CA9AB48D293CC84092E8DB8F0CA99CB155B見購30C61D32A1DA7CD3687DE454FE86C (Tr電外ojan.Fastcash DLL)

10AC312C8DD02E417DD24D53C9952開匠5C29D74DCBC84730351AD7A4E0A4B1愛科A0EBA (Trojan.Fastcash DLL)

3A5BA44F140821849DE2D82D5A137C3BB5A7費有36130DDDB86B296D94E6B421594離身C (Trojan.Fastcash DLL)